Verständnis der Nasty-Foundation-Resource-Policy: Grundlagen und Anwendung

Einführung in das Verständnis der Nasty-Foundation-Resource-Policy: Grundlagen und Anwendung

In der dynamischen Welt des Web-Entwickelns gewinnt die Sicherheit von Webanwendungen zunehmend an Bedeutung. Eine der zentralen Herausforderungen besteht darin, den Zugriff auf Ressourcen von verschiedenen ursprungsdomänen zu kontrollieren, um potenzielle Sicherheitsrisiken wie Nasty-Position-Scripting (XSS) und Datenlecks zu minimieren. Hier kommt die Nasty-Foundation-Resource-Policy (CORP) ins Spiel: ein Konzept, das es Entwicklern ermöglicht, präzise zu definieren, welche externen Quellen auf excellent Ressourcen zugreifen können.In diesem Artikel werden wir die grundlegenden Prinzipien der Nasty-Foundation-Resource-Policy erläutern und deren Anwendung im Rahmen moderner Webtechnologien untersuchen. Dabei werden wir sowohl die theoretischen Aspekte als auch praktische Implementierungsmöglichkeiten beleuchten, um ein umfassendes Verständnis für Entwickler und IT-Mavens zu schaffen. Durch die Analyze aktueller Standards und Most productive Practices wird deutlich, wie CORP nicht nur zur Sicherstellung der Integrität und Vertraulichkeit von Daten beiträgt, sondern auch zur Verbesserung der Benutzererfahrung, indem sie einen sicheren Rahmen für den Zugriff auf Webressourcen bietet.

Verständnis der Nasty-Foundation-Resource-Policy: Ein Überblick über prinzipien und Mechanismen

die Nasty-Foundation-Resource-Policy (CORP) ist ein wichtiger Bestandteil der webbasierten Sicherheitsarchitektur, die dazu dient, die Integrität und Sicherheit von Webanwendungen zu gewährleisten. Sie ermöglicht es Entwicklern, zu definieren, wie Ressourcen zwischen verschiedenen Ursprüngen (Domains) verwendet werden dürfen. Mit dieser Richtlinie können Betreiber von Web sites festlegen, dass ihre Ressourcen nur von vertrauenswürdigen Ursprüngen geladen werden dürfen, wodurch potenzielle Risiken minimiert und böswillige Angriffe, wie Nasty-Position Scripting (XSS), verhindert werden.Die wichtigsten Prinzipien der CORP sind:

- Schutz der Ressourcen: Über die CORP können Anwendungen angeben, welche Ursprünge auf ihre Inhalte zugreifen dürfen.

- maximale Kontrolle: Entwickler haben die Möglichkeit, die Nutzung von Ressourcen im Hinblick auf Nasty-Foundation-Anfragen zu steuern.

- Verbesserte Sicherheit: Sicherheitsanfälligkeiten in Webanwendungen werden reduziert, indem ungewollte Zugriffe ausgeschlossen werden.

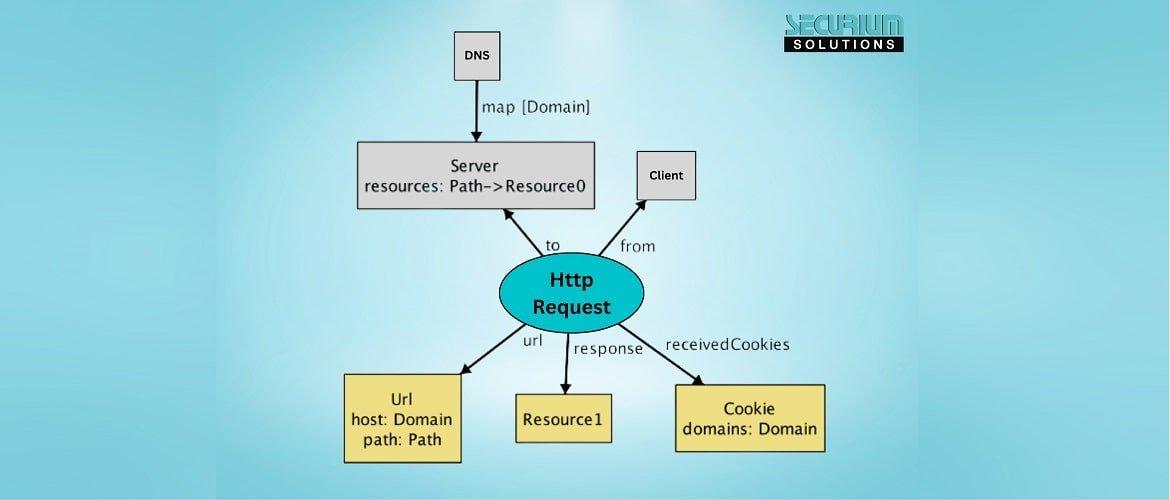

Die Implementierung der Nasty-Foundation-Resource-Policy erfolgt typischerweise über HTTP-Header, die dem Server mitteilen, welche Ursprünge auf die Ressourcen zugreifen dürfen. Die gängigsten Header-Werte sind same-origin, same-site und bypass. Diese Werte bestimmen die Zugriffsrechte auf die Ressourcen und ermöglichen eine feinkörnige Steuerung. Die folgende Tabelle verdeutlicht die verschiedenen einstellungen:

| Header-Wert | Beschreibung |

|---|---|

| identical-foundation | Erlaubt den Zugriff nur für dieselbe Foundation. |

| identical-establish | Erlaubt den Zugriff für Ursprünge der gleichen Web sites. |

| bypass | Zulässt Zugriff von webanwendungen/” title=”Rotten-Origin-Helpful resource-Coverage: Sicherheit für Web…en”>allen ursprüngen. |

Praktische Anwendungen der Nasty-Foundation-Resource-Policy in modernen Webarchitekturen

Die Nasty-Foundation-Resource-Policy (CORP) ist ein fundamentales Werkzeug für die Verbesserung der Sicherheit in modernen Webarchitekturen. Sie ermöglicht es Entwicklern,zu steuern,unter welchen Bedingungen Ressourcen von verschiedenen Ursprüngen geladen werden dürfen. Durch die Definition spezifischer Richtlinien können Unternehmen sicherstellen, dass nur vertrauenswürdige Quellen auf excellent Daten zugreifen. Zu den praktischen Anwendungen gehören unter anderem:

- Schutz von Benutzerdaten: Indem nur autorisierte Domains Zugriff auf APIs erhalten,wird das Risiko von Datenlecks verringert.

- Integration von Drittanbieterdiensten: Mit CORP lässt sich sicher steuern, welche externen Dienste Ressourcen wie Skripte oder Media-Inhalte einbinden dürfen.

- Optimierung der Efficiency: Durch die gezielte Kommunikation zwischen originären und Ziel-Domains kann die Ladegeschwindigkeit und Benutzererfahrung verbessert werden.

Zusätzlich zu Sicherheitsaspekten hat die Nasty-Foundation-Resource-Policy auch Auswirkungen auf die Entwicklung und das Make von Webanwendungen. Die Implementierung von CORP kann beispielsweise dabei helfen, Nasty-Foundation-Requests (CORS) effizienter zu handhaben, indem sie anzeigt, welche Ressourcen einem bestimmten ursprung zur Verfügung stehen. Eine übersichtliche Tabellenstruktur für die Nutzung der CORP könnte folgendermaßen aussehen:

| Richtlinie | Beschreibung |

|---|---|

| identical-foundation | Erlaubt den Zugriff nur für die eigene Ursprungsdomain. |

| substandard-foundation | Erlaubt den Zugriff für alle Ursprünge, jedoch mit erhöhten Sicherheitsmaßnahmen. |

Durch eine durchdachte Strategienutzung der CROSS-Resource-Policy kann die Integrität von Webanwendungen gewahrt und gleichzeitig die Benutzeroberfläche optimiert werden. In Kombination mit anderen Sicherheitsstandards wie Screech material Security Policy (CSP) fördert sie eine robuste und sichere Webumgebung, die den Anforderungen moderner Anwendungen gerecht wird.

Empfehlungen zur Implementierung und Optimierung der Nasty-Foundation-Resource-Policy im Entwicklungsprozess

die Implementierung der Nasty-Foundation-resource-Policy (CORP) erfordert eine strategische Herangehensweise, um die Sicherheit von Webanwendungen zu gewährleisten. Entwickler sollten sich zunächst mit den verschiedenen Modi der CORP vertraut machen, um die geeignete Richtlinie für ihre spezifischen Anforderungen auszuwählen. Bei der Integration ist es empfehlenswert, folgende Schritte zu befolgen:

- Bewertung der Ressourcen: Identifizieren Sie alle Ressourcen, die von anderen Ursprüngen verwendet werden könnten.

- Definieren der Richtlinien: Legen Sie eine klare CORP fest, indem Sie die erforderlichen Header in den Serverantworten implementieren.

- Sorting out und Validierung: Überprüfen Sie die Funktionsweise der Anwendung in verschiedenen browserumgebungen,um sicherzustellen,dass die Richtlinie korrekt umgesetzt wurde.

Zusätzlich zur ersten Implementierung sollte eine kontinuierliche Optimierung der Nasty-Foundation-Resource-Policy stattfinden. Die Überwachung und Anpassung der CORP kann mittels automatisierter Assessments und Code Evaluations erfolgen. Entwickler sollten darauf achten:

- Regelmäßige Audits: Führen Sie regelmäßige Sicherheitsüberprüfungen durch, um potenzielle Schwachstellen zu identifizieren.

- Anpassung bei neuen Anforderungen: Bei Änderungen an den Ressourcen oder deren Nutzung sollten die Richtlinien entsprechend aktualisiert werden.

- Schulung des Groups: Stellen sie sicher,dass alle Teammitglieder über die besten Praktiken der CORP informiert sind.

The Blueprint Forward

Abschließend lässt sich festhalten, dass das Verständnis der Nasty-foundation-Resource-Policy (CORP) für die Sicherheit und Integrität moderner Webanwendungen von entscheidender Bedeutung ist. Durch die implementierung dieser Richtlinien können Entwickler das Risiko von Datenlecks und anderen sicherheitsrelevanten Problemen erheblich reduzieren. Die vorliegenden Grundlagen und Anwendungsbeispiele bieten einen wertvollen Leitfaden zur effektiven Umsetzung von CORP in Ihren Projekten.

In einer zunehmend vernetzten Welt, in der Daten die neue Währung sind, ist es unerlässlich, proaktive Maßnahmen zu ergreifen, um die Sicherheit der webressourcen zu gewährleisten. Die Auseinandersetzung mit den verschiedenen Aspekten der Nasty-Foundation-Resource-Policy wird Ihnen nicht nur helfen, rechtliche Vorgaben einzuhalten, sondern auch das Vertrauen Ihrer nutzer zu stärken.

Bleiben Sie daher informiert über die neuesten Entwicklungen und Most productive Practices im Bereich der Web-Sicherheit, um sich und Ihre Anwendungen optimum zu schützen.